totem cyber security solutions -

totem cyber security solutions

totem cyber security solutions

يشير أمن معلومات المؤسسة إلى قلق متزايد لمديري تكنولوجيا المعلومات وأصحاب عمليات الأعمال والعملاء. مع الزيادة في عدد مستخدمي الأجهزة المحمولة للأنشطة التجارية والشخصية ، أصبح خطر تخزين وإدارة المعلومات بشكل آمن لكل من البيانات الشخصية والشخصية ذات أهمية أكبر. عملية أنشأت في المؤسسة هي أصول خدمة وكل من أصول خدمة من هذا القبيل مثل أخرى لعملياتها المبسطة.

لقد قفزنا قبل الأوقات التي تستخدم فيها وظيفة أمن الشركات للسكن في الأمن المادي. الآن ، يتم تشغيل أعمالنا من خلال كل من الأفكار التجارية والتقدم التكنولوجي. أمن المعلومات في أي شركة الشركات يتلخص في المفاهيم الأساسية الثلاثة لأمن تكنولوجيا المعلومات ، وهي سرية وسلامة وتوافر. الآن يجب تطبيق هذه المفاهيم أثناء تصميم أي عملية/إجراء. لكن لماذا؟ هل هو ضروري كثيرا؟ نعم إنه كذلك. نعم إنه كذلك. أدناه نقدم بعض التحديات الجديدة في بيئات تكنولوجيا المعلومات عبر الصناعات والجغرافيا لمنح القارئ منظوراً حول ممارسات الأمن السيبراني.

تحديات بيئة تكنولوجيا المعلومات

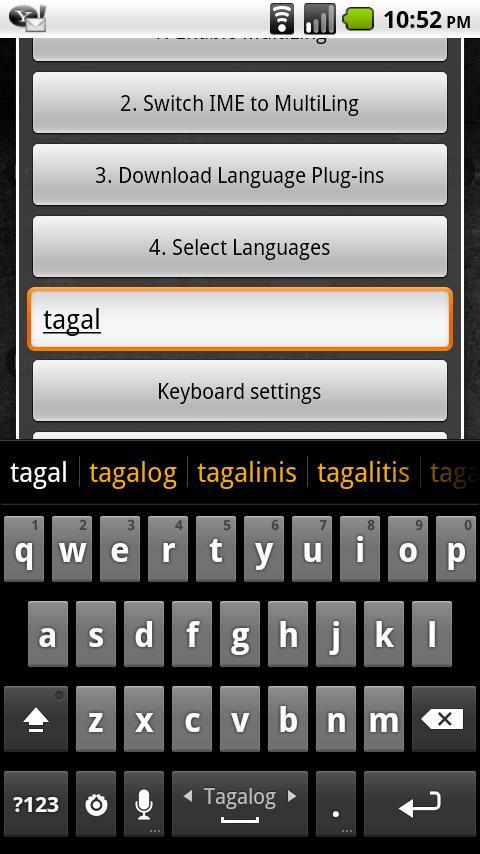

أمان التطبيق وحركة المرور غير المشفرة

يكتسب أمان التطبيق شهية لعدد متزايد من التهديدات على اختراق التطبيق باستخدام الأدوات المتوفرة على الإنترنت وكذلك من خلال المعلومات الداخلية. وفقًا لدراسة أجرتها شركات الأمن ، فإن ما يقرب من 86 ٪ من جميع مواقع الويب لديهم ضعف واحد على الأقل في عام 2012 ، وتمتلك مواقع تكنولوجيا المعلومات أكبر عدد من المشكلات الأمنية بمتوسط 114 نقاط ضعف خطيرة لكل موقع. كيف تظهر هذه الأرقام الغريبة؟ دعنا نأخذ تطبيق HMS (نظام إدارة الفنادق) في صناعة الفنادق لإجراء تحليل سريع.

HMS هو التطبيق المركزي الذي يتم دمج جميع وظائف الدعم الأخرى وتطبيقات الوحدة المختلفة. هناك اتصال مستمر ذهابًا وإيابًا بين هذه الوحدة وتطبيق HMS المركزي لمختلف الأنشطة مثل التسجيلات والشراء والطلبات والحجوزات والفواتير وما إلى ذلك. وهذا ما يجعل تطبيق HMS دائمًا كمصدر أساسي للمعلومات للمتسللين.

ومع ذلك ، فقد اختار المتسللون مجموعة متنوعة من الوسائل لاستغلال تطبيق HMS المركزي. في حين أن معظم ميزات الأمان مبنية على هذه القطعة المركزية ، إلا أن الميزات الداعمة لأداة HMS لم يتم تكوينها للأمان أثناء تطويرها. هذه تصبح أماكن الراحة للمتسللين للبيانات.

أفضل طريقة لمنع أي نوع من فقدان المعلومات من خلال بوابات HMS والبنية التحتية الداعمة لها هي مراجعة التطبيقات والبنية التحتية على التردد المنتظم لأي وجود للبرامج الضارة أو التعليمات البرمجية الخبيثة وأنواع مختلفة من نقاط الضعف.

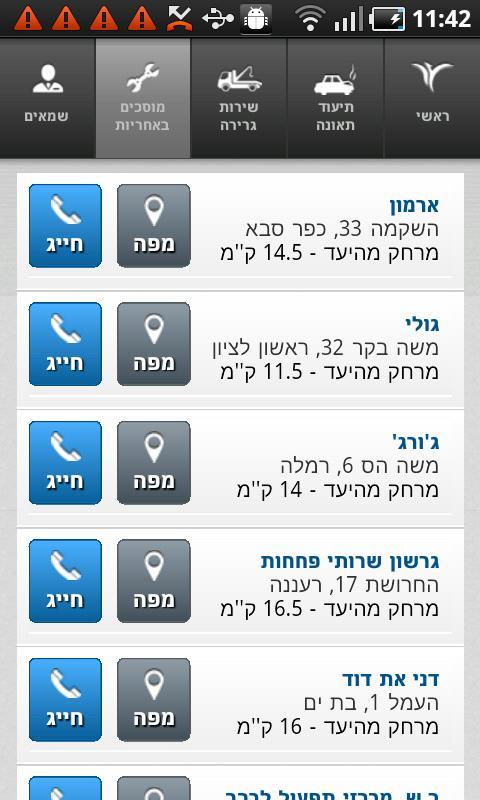

وصول الواي فاي الضعف

في منطقة واي فاي أو ضيف واي فاي ، لا تحتفظ الشركات بأي قيود على أمان المعلومات التي يتم الوصول إليها من قبل العملاء باستخدام إعداد WiFi. ومع ذلك ، فإن المتسللين أو العملاء الذين لديهم نية خبيثة أو أشخاص على التجسس ، والبنك في منطقة الوصول إلى WiFi لخرقها في شبكة الشركات. هناك عدد فهم من الأدوات المتوفرة في الإنترنت لمسح آثار أقدام ، والاستطلاع ، وجمع طوبولوجيا الشبكة وتثبيت البرامج الضارة أو أداء أي نوع من الهجمات في الوسط.

زيادة شديدة في البرامج الضارة

تراقب Indivirus Industries باستمرار البرامج الضارة الجديدة التي يتم إصدارها في الإنترنت وتحديث برامجها للتخفيف من المخاطر التي تنشأ من هذه malwares. ومع ذلك ، فإن إبقاء أنظمة المعلومات الخاصة بالشركة محدثة للدفاع مقابل الرمز الضار الجديد الذي تم إصداره في الإنترنت أمر بالغ الأهمية للبيئة الأكثر أمانًا.